تعتبر تطبيقات الهواتف المحمولة جزءًا أساسيًا من حياتنا اليومية، حيث يعتمد المستخدمون عليها لتنفيذ مجموعة متنوعة من المهام، ومع زيادة الاعتماد على هذه التطبيقات، يزداد الاهتمام بأمانها، لذلك نكتب مقالنا هذا لك يا مطور التطبيقات، إليك ست ممارسات رئيسية يجب على مطوري التطبيقات اتباعها لضمان أمان تطبيقات الهواتف المحمولة، مع ممارسة اضافية نتركها لك كهدية في نهاية المقال.

1. التشفير القوي للبيانات

الوصول سريعاً لـ :

لضمان أمان تطبيقات الهواتف المحمولة، يعد استخدام التشفير القوي للبيانات خطوة حيوية ومهمة للغاية، يتعين على المطورين تنفيذ أساليب تشفير فعّالة لضمان حماية البيانات من الوصول غير المصرح به. يُفضل استخدام بروتوكولات تشفير قوية على مستوى الراحة وأثناء عمليات النقل، مثل استخدام SSL/TLS لتأمين اتصالات الشبكة، واستعمال مستويات تشفير مرتفعة لتضمن انه لا يتم سرقة اي بيانات مُسجلة على تطبيقاتك، ان حدث أي اختراق لقاعدة بياناتك تظل في أمان ولا تمضي وقتك تحاول حماية البيانات المسروقة.

2. إدارة الهوية والوصول بعناية

في سياق تطبيقات الهواتف المحمولة، يكون التحكم في الهوية وإدارة الوصول أمرًا حيويًا، يتيح نظام إدارة الهوية والوصول للمطورين فرض سياسات صارمة لتحديد من يمكنه الوصول إلى مكونات التطبيق، يمكن تحقيق ذلك عبر تنفيذ نظام تسجيل الدخول الآمن واستخدام تقنيات الوصول مثل OAuth لتخصيص حقوق الوصول بشكل دقيق، لا تريد ان تجد مستخدمًا عاديًا يصل الى نافذة اوامر خاصة بمدير الموقع مثلًا من شأنها تغيير الموقع بأكلمه.

3. التحقق القوي – استخدام المصادقة الثنائية في تطبيقات الهواتف

المصادقة الثنائية هي إجراء أمان حيوي يهدف إلى تحسين حماية الحسابات الرقمية. تعتمد هذه الطريقة على استخدام عاملين أو مكونين لتأكيد هوية المستخدم قبل منحه الوصول إلى حسابه. يتطلب الأمر عادةً ما تعرفه المستخدم عن نفسه (كلمة المرور) بالإضافة إلى شيء يمتلكه بدنيًا أو يمكنه الوصول إليه بشكل فريد، وهذا يمكن أن يكون رمزًا سريًا يتلقاه عبر رسالة نصية أو تطبيق محمول، أو جهاز تحقق متصل بهاتف المستخدم.

تعزز المصادقة الثنائية بشكل كبير أمان الحسابات عن طريق إضافة طبقة إضافية من التأكيد على هوية المستخدم، مما يجعل من الصعب بشكل كبير على المتسللين الوصول إلى الحسابات حتى في حالة سرقة كلمات المرور. هذه التقنية تستخدم بشكل واسع في مجموعة واسعة من الخدمات الرقمية، بما في ذلك البريد الإلكتروني، وخدمات التواصل الاجتماعي، والتطبيقات المصرفية عبر الإنترنت، وتعزز بشكل كبير الأمان الرقمي وتقوي حماية الحسابات الشخصية.

4. تحديثات البرنامج الدورية

يُعتبر إصدار تحديثات دورية للتطبيق أمرًا حيويًا لضمان أمانه، يمكن للثغرات الأمنية أن تظل لفترات طويلة قبل اكتشافها، وهذا يشكل خطرًا على سلامة البيانات، بجعل عمليات التحديث جزءًا من سياق تطوير التطبيق، يمكن للمطورين سد الثغرات وتحسين أمان التطبيق بشكل دوري عن طريق الاهتمام بارسال تحديثات دورية كل فترة للتطبيق والبحث في امكانية وجود ثغرات اخرى.

5. فحص الأمان بانتظام

يتعين على المطورين إجراء فحوصات أمان دورية باستخدام أدوات متخصصة، يشمل ذلك فحص الكود (Code Review) لضمان عدم وجود ثغرات أمان في الكود المصدري نفسه، وفحص اعدادات التطبيق (Configuration Review) لضمان تكوين آمن للتطبيق، يمكن أيضًا استخدام أدوات فحص الأمان التلقائية للكشف عن أي مشاكل محتملة واي ثغرات قد تظهر لتقوم بإصلاحها عن طريق تحديث خاص بها.

6. حماية البيانات المحلية والسحابية

يتعين على المطورين حماية البيانات المخزنة محليًا وفي الخدمات السحابية، يمكن تحقيق ذلك عبر استخدام تقنيات تشفير البيانات وتأمين الاتصالات مع الخوادم، يجب أن يكون لديهم إدارة فعّالة لمفاتيح التشفير وسياسات وصول صارمة للحفاظ على أمان البيانات كما قلنا في أول نصيحة لا تريد ان تجد بيانات مستخدميك مُسربة، سواء المُخزنة محليًا عند المستخدم او المُخزنة سحابيًا على سيرفراتك.

أهمية حماية البيانات

- حماية الخصوصية:

- البيانات الشخصية تشمل معلومات حساسة وخاصة بالمستخدمين، يجب حماية هذه البيانات لضمان عدم تعرض المستخدمين لمخاطر الاختراق أو الاستخدام غير المصرح به.

- الامتثال للتشريعات واللوائح:

- هناك العديد من التشريعات واللوائح التي تلزم المطورين بضمان حماية البيانات، على سبيل المثال، في الاتحاد الأوروبي، يجب على المطورين الامتثال للوائح العامة لحماية البيانات (GDPR).

- تعزيز الثقة:

- حماية البيانات تساهم في بناء الثقة بين المستخدمين وتطبيقاتهم، عندما يعلم المستخدمون أن بياناتهم تتم معاملتها بسرية وأمان، يكونون أكثر استعدادًا لاستخدام التطبيق.

- مقاومة الاختراق:

- يجب على المطورين تكوين نظم أمان قوية لحماية البيانات من التهديدات الالكترونية، ذلك يشمل استخدام تقنيات التشفير والتحقق الثنائي وغيرها من الإجراءات لتعزيز مقاومة النظام للهجمات.

- استمرارية الخدمة:

- حماية البيانات تلعب دورًا حاسمًا في ضمان استمرارية الخدمة في حالة فقدان أو تلف البيانات، يمكن أن يؤثر ذلك بشكل كبير على تجربة المستخدم وسمعة التطبيق.

- التحكم في الوصول:

- توفير إدارة فعالة لصلاحيات الوصول يعني أن المستخدمين يمكنهم فقط الوصول إلى البيانات التي يحق لهم الوصول إليها، هذا يقلل من مخاطر التسريبات والاستخدام غير المصرح به.

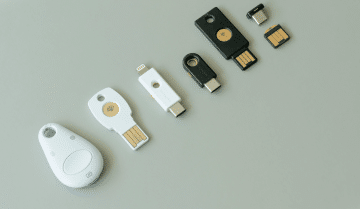

نصيحة استخدام حماية لأكواد تطبيقات الهواتف

عملية حماية الأكواد هي عملية مهمة جدًا لأي مطور، ليستطيع الوصول الى اكواده والوصول الى برمجة التطبيق بكلمة مرور معينة، شهادة توقيع الرمز من النقاط المهمة لأي مطور من اجل ضمان ان يستطيع المستخدمون استعمال التطبيق بكلمات مرورهم الخاصة في نفس الوقت يكون هناك كلمات مرور خاصة بالاكواد ولا يصل اليها أحد، هذا يزيد من ثقة المستخدمين ناحية التطبيق ليضمنوا بشكل أكبر عدم تدخل أي شخص خارجي او غريب في برمجة التطبيق وانه لم يتلاعب أي شخص بهذا التطبيق.

لا يفوتك: تعرف على كيفية حماية الجهاز من الفيروسات